Affaire Snowden: comment êtes-vous surveillés?

La NSA ne manque pas d'imagination quant aux moyens qu'elle utilise. - -

Il y a mille et un moyen de surveiller une population. Une leçon peut être tirée des révélations d'Edward Snowden: globalement, à partir du moment où le moyen de communication que vous utilisez est relié à un réseau, vous avez de grandes chances d'être exposé. Encore plus si vous vous trouvez dans un endroit stratégique, car les ambassades ont des oreilles.

(Toutes les informations reproduites dans cet articles proviennent des documents révélés par Edward Snowden, et publiés par les journaux qui y ont eu accès. Ces informations sont toutes, ou presque, démenties par les organismes impliqués.)

> Intercepter les câbles sous-marins

La majeure partie des télécommunications mondiales, Internet comme téléphone, passe par un nombre réduit de nœuds et de câbles sous-marins. Intercepter ce qui y passe est le meilleur moyen de faire de la surveillance de masse.

>> La carte mondiale des réseaux sous-marins de télécommunications (source Telegeography):

Plusieurs programmes de la NSA, appelés "Blarney", " Fairview", "Oakstar", "Lithium" ou "Stormbrew", consistent en ce type d'interception sur une douzaine de câbles qui longent les Etats-Unis. L'existence de ces programmes a été divulguée par les documents de Snowden.

En Grande-Bretagne, le système Tempora révélé par le Guardian est fixé sur un important câble sous-marin, à travers lequel passent un grand nombre de données numériques entre la Grande-Bretagne et le reste du monde. Les informations issues de Tempora sont ensuite partagées avec la NSA, qui l'a financé à hauteur de 115 millions d’euros.

Ce système est capable d’intercepter absolument toutes les données qui y transitent, et de les conserver trois jours durant. Leurs métadonnées (qui se connecte, où et à quelle heure, par exemple) sont conservées pendant trente jours. La Grande-Bretagne surveille également les câbles reliant le Moyen-Orient au reste du monde, et transmet, là encore, les informations à la NSA.

> Exploiter ces données en temps réel: XKeyscore et Boundless Informant

Mené en collaboration avec l’Australie et la Nouvelle-Zélande, le programme "XKeyscore" centralise des millions de données brutes provenant probablement d'interceptions massives sur le réseau. Le Guardian n'en précise pas l’origine, mais les volumes sont si considérables qu'il est impossible pour les services secrets de les stocker plus d'une journée.

Sous la forme d'un outil de recherche simplifié, XKeyscore permet de naviguer à travers, par mot-clef, comme "attentat", ou par personnalité, même si l’agent ne dispose que d’informations partielles, comme un pseudonyme.

Il permet de consulter "à peu près tout ce qu’un utilisateur peut faire sur Internet", selon les déclarations de Snowden. Les informations évaluées comme pertinentes par les agents sont alors stockées plus longtemps dans une nouvelle base. XKeyscore est aussi utilisé par des services de renseignement alliés, comme l’Allemagne, qui en

possède un accès.

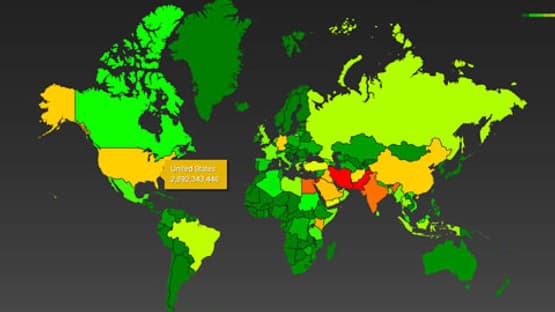

L'un des premiers documents révélés par le Guardian, avant même la révélation de l’identité d’Edward Snowden, fait aussi état d’une interface de recherche de documents collectés en masse, baptisée "Boundless Informant". La NSA utilise ce logiciel pour naviguer au travers de métadonnées collectées durant les 30 derniers jours.

Le Guardian révèle que pour le seul mois de mars 2013, ces serveurs ont accumulé pas moins de 97 milliards de notifications venant du monde entier. Les données peuvent être présentées sous forme de carte. La couleur de chaque pays représente le volume d'information disponible.

> Exploiter les métadonnées récupérées: Marina

Le Guardian a mis en évidence l'existence d'un programme dénommé "Marina", capable de stocker des masses considérables de métadonnées provenant d'utilisateurs lambda. Ces données proviennent, par exemple, des interceptions réalisées sur les câbles sous-marins.

Marina est capable d'aspirer les métadonnées de 1,6% du trafic global d'Internet, ce qui représente une masse considérable. Quelles sont ces données? Le détail de chaque connexion, date, heure, activité des mails, certains mots de passe... Marina est capable de dresser l'historique web complet d'un utilisateur.

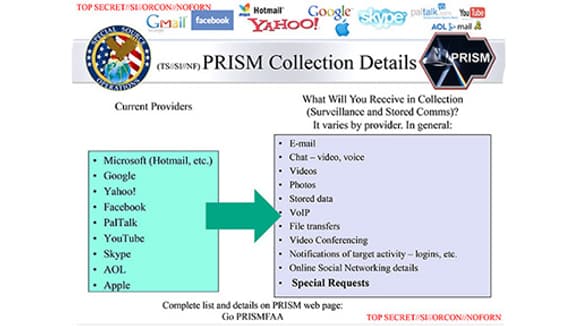

> Exploiter les serveurs des services populaires: Prism

Prism est complémentaire de XKeyscore dans le sens où il pallie sa principale faiblesse: l’instantanéité. On peut, grâce à Prism, retrouver des données anciennes.

Comment ça marche? Les analystes de la NSA ont un accès direct aux serveurs de neuf entreprises partenaires, et non des moindres: Microsoft, Google, Yahoo!, Facebook, YouTube, Skype, AOL, Apple et PalTalk. Les informations disponibles représentent un volume ahurissant, et sont stockées sans limite de temps, rendant possible la consultation et l'archivage de messages instantanés, e-mails, communications audio, vidéos, échanges sur les réseaux sociaux, données de connexion… Bref, à peu près tout, quelle que soit la date de l'information.

Ces données sont passées à la moulinette d’une série de programmes automatisés qui les analysent et les livrent aux agents en fonction de leur intérêt probable et de leur format. Il est donc possible de créer des alertes sur des mots-clés, de surveiller en temps réel l'activité d’un utilisateur, comme de fouiller l’historique de ses actions.

> Accords avec les compagnies de télécommunications

On savait déjà depuis début juin que la justice américaine avait obligé Verizon à donner à la NSA un accès libre, pour une période de trois mois, aux données de communication de millions de citoyens américains leur permettant de connaître les numéros appelés et la durée de l’appel (l’équivalent de nos "fadettes").

Les documents d’Edward Snowden révèlent qu'au moins sept entreprises de télécom anglo-saxonnes ont directement participé au programme Tempora, qui ponctionne directement sur les grands câbles sous-marins : Verizon Business, alias "Dacron" ; British Telecommunications, alias "Remedy" ; Vodafone Cable, alias "Gerontic" ; Global Crossing, alias "Pinnage" ; Level 3, alias "Little" ; Viatel, alias "Vitreous" ; et Interoute, alias "Streetcar".

Des accords existent aussi hors des Etats-Unis: les documents du quotidien O Globo révèlent que les services secrets américains ont intercepté des milliers de communications téléphoniques et d'e-mails brésiliens dans le dos des autorités.

> Piratage informatique

Lorsque la coopération est impossible, la NSA a recours à des méthodes moins conventionnelles. Le piratage des réseaux de télécommunications chinois leur a permis de surveiller des millions de SMS.

Les spécialistes de la NSA ont aussi réussi à casser le chiffrement du circuit de visioconférence de l’ONU, grâce à la puissance de calcul de ses ordinateurs. Les réseaux internes des missions diplomatiques européennes à New York et Washington ont également été piratés pour accéder aux e-mails et documents internes. Le gouvernement anglais a aussi utilisé de faux café-internets et un équipement permettant l'interception des communications entre Blackberry pour surveiller les participants du G20 organisé à Londres en 2009.

En fait, selon un document révélé par le Washington Post, les services de renseignement américains auraient lancé 231 attaques informatiques en 2011. Ces attaques auraient été menées sous le nom de code "Genie", un projet dont le budget s'élèverait à 652 millions de dollars. Plus des trois quarts ont visé l'Iran, la Russie, la Chine ou la Corée du Nord.

> Installation de micros

Les bonnes vieilles recettes sont toujours d’actualité, ainsi la NSA a, selon le Spiegel, aussi caché des micros dans des représentations diplomatiques européenes à Washington et New York.

L'opération intitulée "Special Collection Services" ressemble au scénario d'un vieux James Bond. Des agents se faisant passer pour des diplomates ont réussi à piéger les bâtiments de micros, et à installer sur les toits des paraboles, pour transmettre les informations. Les antennes étaient dissimulées... dans de fausses cabanes de maintenance. Mais globalement, les détails concernant ces opérations dans les documents révélés sont fragmentaires.